Connessioni criptate con OpenVPN e la SXPiData di pubblicazione: 25-03-2008 | Versione Italiana  | (No English Version) | (No English Version)

Parole chiave: - Linux - |

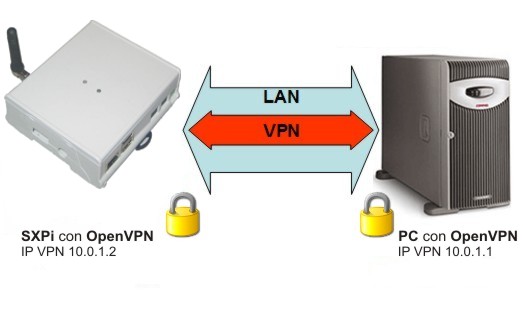

In questa sezione vediamo come installare il tool OpenVPN sulla SXPi

e come creare una connessione sicura verso un PC connesso in LAN.

OpenVPN (http://openvpn.net/)

è un programma open source usato per creare tunnel crittografati

punto-punto fra i computer. L'autenticazione tra gli host avviene per mezzo di

chiavi private condivise, certificati digitali o credenziali utente/password.

OpenVPN usa le librerie OpenSSL e il protocollo SSLv3/TLSv1 per

la cifratura sia del canale dati che del canale di controllo.

OpenVPN è composto da: un singolo eseguibile binario usato per sia per le

connessioni lato server che dal lato client, da un file di configurazione, e da

uno o più file contenenti le chiavi in funzione del metodo di autenticazione usato.

Il tool OpenVPN è attualmente disponibile per i seguenti sistemi operativi: GNU/Linux,

xBSD, Mac OSX, Solaris, Windows e Android.

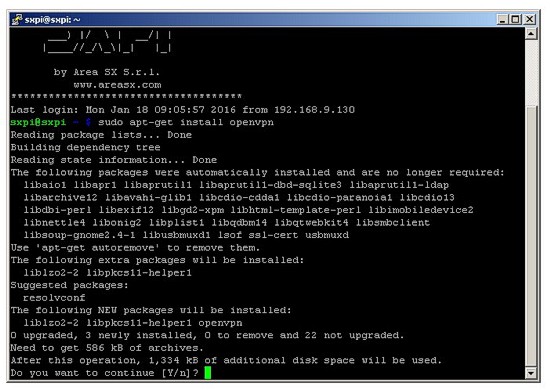

Installare OpenVPN sulla SXPi

Per installare il pacchetto OpenVPN sulla SXPi

è sufficiente:

accertarsi che questa sia connessa ad internet,

e, tramite console

seriale o SSH, digitare il comando:

$ sudo apt-get install openvpn

in pochi secondi il programma viene installato ed è disponibile alla path

/usr/sbin/openvpn.

Configurare la SXPi come Server VPN

Nei passi successivi vediamo come configurare la SXPi in

modalità server OpenVPN con chiave simmetrica.

Con una console SSH aperta verso la SXPi procedere come segue:

- Creare la chiave di autenticazione che dovà essere condivisa con il client OpenVPN

che si dovrà connettere alla nostra SXPi.

Digitare il comando:

$ openvpn --genkey --secret static.key

- Spostare la chiave nella cartella di configurazione:

$ sudo cp static.key /etc/openvpn/

-

editare il file server.conf:

$ sudo vim /etc/openvpn/server.conf

ed inserire:

dev tun

secret /etc/openvpn/static.key

ping 10

verb 1

mute 10

ifconfig 10.0.1.2 10.0.1.1

In questa configurazione 10.0.1.2 è l'IP assegnato al server VPN mentre

10.0.1.1 è l'IP assegnato al client.

-

riavviare il servizio OpenVPN per caricare la nuova configurazione:

$ sudo /etc/init.d/openvpn restart

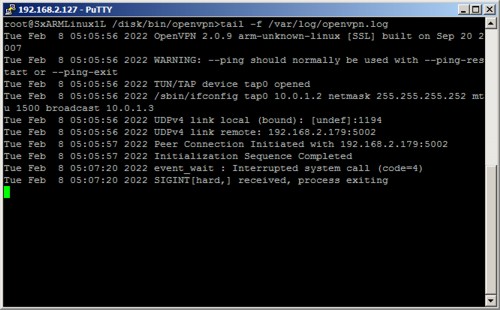

- Verificare che il corretto avvio del programma

ispezionando i file di log con il comando:

tail -f /var/log/syslog

L'unità Client es. un PC o un'altra SXPi,

per collegarsi in VPN dovà essere configurata come client.

Configurare la SXPi come Client VPN

La configurazione VPN (client) con chiave simmetrica

è identica a quella vista

precedentemente. Ovviamente dobbiamo copiare la chiave segreta generata

dall'unità server e posizionarla nella directory /etc/openvpn/ e

creare il file di configurazione (client.conf).

Il file di configurazione deve contenere le seguenti istruzioni:

remote ip.del.server

dev tun

ifconfig 10.0.1.1 10.0.1.2

secret /etc/openvpn/static.key

ping 10

verb 1

mute 10

Il valore ip.del.server va sostituito con l'indirizzo IP assegnato

all'interfaccia fisica del server SXPI es: 192.168.0.1 .

A questo punto se il server OpenVPN è già stato avviato sull'unità remota

(PC o SXPi) possiamo lanciare il comando:

$ sudo /etc/init.d/openvpn start

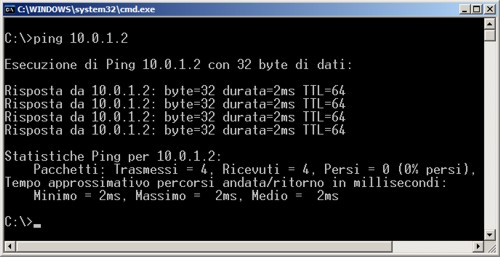

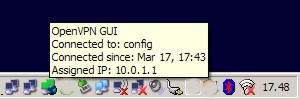

Il corretto funzionamento del tunneling VPN può essere verificato lanciando

dei semplici ping per esempio dall'unità servente verso la SXPi

analizzando il messaggio riportato sulla GUI grafica di OpenVPN (solo

se OpenVPN server è installato su un PC):

o analizzando i log della SXPi:

Conclusioni

Una volta instaurato un tunneling VPN con la SXPi, anche

attraverso internet, è possibile usufruire di tutti i servizi di rete come se si

fosse connessi il rete LAN. Pertanto sarà possibile aprire da esempio: una

connessione FTP, accedere al server WEB o aprire socket di altro genere tutto

attraverso una connessione criptata in totale sicurezza.

Link utili

http://openvpn.net

http://it.wikipedia.org/wiki/OpenVPN

http://www.pluto.it/files/journal/pj0505/openvpn.html

Segnala questo articolo:

Parole chiave: - Linux -

|

Soluzioni

Soluzioni  Microcontrollori

Microcontrollori  Linux Embedded

Linux Embedded  Connessioni criptate con OpenVPN e la SXPi

Connessioni criptate con OpenVPN e la SXPi

Soluzioni

Soluzioni  Microcontrollori

Microcontrollori  Linux Embedded

Linux Embedded  Connessioni criptate con OpenVPN e la SXPi

Connessioni criptate con OpenVPN e la SXPi